Nama : Ida Ayu Shinta Dewi Paramitha

NIM : 1605551003

Dosen : I Putu Agus Eka Pratama ST., MT.

Mata Kuliah : Network Operating System

Kampus : Program Studi Teknologi Informasi,

Fakultas Teknik, Universitas Udayana.

Pertemuan ke-11

membahas mengenai cloud computing

secara umum dan bagaimana peranan NOS pada teknologi cloud computing serta terapannya.

Cloud computing

adalah gabungan pemanfaatan teknologi komputer ('komputasi') dan pengembangan

berbasis internet. Teknologi ini merupakan suatu metoda komputasi di mana

kapabilitas terkait teknologi informasi disajikan sebagai suatu layanan sehingga

pengguna dapat mengaksesnya lewat internet tanpa mengetahui apa yang ada

didalamnya, ahli dengannya, atau memiliki kendali terhadap infrastruktur

teknologi yang membantunya. (Wikipedia)

Menurut

sebuah makalah tahun 2008 yang dipublikasi IEEE Internet Computing, Cloud Computing adalah suatu paradigma

di mana informasi secara permanen tersimpan di server pada internet dan

tersimpan secara sementara di komputer pengguna (client) termasuk di dalamnya adalah desktop, komputer tablet,

notebook, komputer tembok, handheld, sensor-sensor, monitor dan lain-lain.

Selain itu, menurut

NIST (National Institute of Standard and Technology),

dalam draftnya yang berjudul ‘The NIST Definition of Cloud Computing’, Peer Meel

and Timothy Grance mendefinisikan Cloud Computing

sebagai sebuah model yang memungkinkan adanya penggunaan sumber daya (resource) secara bersama - sama dan

mudah, menyediakan jaringan akses dimana - mana, dapat

dikonfigurasi,

dan layanan yang digunakan sesuai keperluan. Hal ini berarti layanan pada Cloud Computing dapat disediakan dengan

cepat dan meminimalisir interaksi dengan penyedia layanan

Cloud Computing.

Sehingga

dapat disimpulkan bahwa cloud computing

adalah teknologi yang memberikan hak akses kepada pengguna komputer untuk menjadikan

internet sebagai pusat pengelolaan data dan aplikasi atau sebagai tempat yang

menyediakan layanan untuk berbagi sumber daya (resource).

Model Deployment

Berdasarkan

definisi NIST tersebut, Cloud Computing memiliki

4 model deployment atau model penyebaran, yaitu:

1. Public Cloud (Interner)

Public Cloud merupakan layanan

Cloud Computing yang disediakan untuk

masyarakat umum. Pengguna bisa langsung mendaftar ataupun memakai layanan yang

ada. Banyak layanan Public Cloud yang

gratis, dan ada juga yang perlu membayar untuk bisa menikmati layanannya.

Contoh Public Cloud yang gratis:

GoogleMail, Facebook, Twitter, Live Mail, dan lainnya. Contoh Public Cloud yang

berbayar: Sales Force, Office365, GoogleApps, dan lainnya.

Keuntungan: Pengguna tidak perlu berinvestasi untuk merawat serta membangun

infrastruktur, platform, ataupun aplikasi. Pengguna hanya perlu memakai secara

gratis (untuk layanan yang gratis) atau membayar sebanyak pemakaian (pay as you go). Dengan pendekatan ini,

kita bisa mengurangi dan merubah biaya Capex (Capital Expenditure) menjadi Opex (Operational Expenditure).

Kerugian: Sangat tergantung dengan kualitas layanan internet yang digunakan.

Jika koneksi internet mati, maka tidak ada layanan yang dapat diakses. Untuk

itu, perlu dipikirkan secara matang infrastruktur internetnya.

2. Private Cloud (Intranet)

Private Cloud adalah

layanan cloud computing yang

disediakan untuk memenuhi kebutuhan internal dari organisasi atau perusahaan.

Biasanya departemen IT akan berperan sebagai service provider (penyedia layanan) dan departemen lain menjadi service consumer. Sebagai service provider, tentu saja Departemen

IT harus bertanggung jawab agar layanan bisa berjalan dengan baik sesuai dengan

standar kualitas layanan yang telah ditentukan oleh perusahaan, baik

infrastruktur, platform, maupun aplikasi yang ada.

Keuntungan: Menghemat bandwidth

internet ketika layanan itu hanya diakses dari jaringan internal. Proses bisnis

tidak tergantung dengan koneksi internet, akan tetapi tetap saja tergantung

dengan koneksi jaringan lokal (intranet).

Kerugian: Investasi besar, karena perusahaan harus menyiapkan sendiri infrastrukturnya.

Selain itu, dibutuhkan tenaga kerja untuk merawat dan menjamin layanan berjalan

dengan baik.

3. Hybrid Cloud

Gabungan dari

layanan Public Cloud dan Private Cloud yang tetap merupakan suatu

entitas unik, namun saling terikat bersama oleh standarisasi atau kepemilikan

teknologi yang memungkinkan data diakses secara portable. Dengan Hybrid Cloud, dapat dipilih proses

bisnis mana yang bisa dipindahkan ke Public

Cloud dan proses bisnis mana yang harus tetap berjalan di Private Cloud.

Keuntungan: Keamanan data terjamin karena data dapat dikelola sendiri, lebih

leluasa untuk memilih mana proses bisnis yang harus tetap berjalan di private cloud dan mana proses bisnis

yang bisa dipindahkan ke public cloud

dengan tetap menjamin integrasi dari keduanya.

Kerugian: Untuk aplikasi yang membutuhkan integrasi antara public cloud dan private cloud, infrastruktur internet harus dipikirkan secara

matang.

4. Community Cloud

Layanan Cloud Computing yang dibangun eksklusif

untuk komunitas tertentu, bisa berasal dari organisasi yang mempunyai perhatian

yang sama atas beberapa hal, misalnya standar keamanan, aturan, compliance, dan

sebagainya. Community Cloud ini bisa

dimiliki, dipelihara, dan dioperasikan oleh satu atau lebih organisasi dari

komunitas tersebut, pihak ketiga, ataupun kombinasi dari keduanya.

Keuntungan: Bisa bekerja sama dengan organisasi lain dalam komunitas yang

mempunyai kepentingan yang sama. Melakukan hal yang sama bersama-sama tentunya

lebih ringan daripada melakukannya sendiri.

Kerugian: Ketergantungan antar organisasi jika tiap-tiap organisasi

tersebut saling berbagi sumber daya.

Jenis Layanan

Berdasarkan

defiisi NIST, Cloud Computing memiliki 3 jenis layanan, antara lain:

1. IaaS

(Infrastruktur)

Cloud Infrastructure as a Service (IaaS) merupakan kemampuan yang diberikan kepada konsumen untuk meningkatkan

kapasitas dalam hal pengelolaan sistem komputasi, seperti server dan unit-unit

pengolahan lainnya, peningkatan media penyimpanan, peningkatan trafik jaringan,

dan sumber daya lain yang mendasari sistem komputasi dimana penggunanya dapat

menyebarkan dan menjalankan perangkat lunak secara bebas, yang dapat mencakup

sistem operasi dan aplikasi. Secara mendasar, para pengguna tidak mengetahui

lokasi fisik perangkat yang mereka kelola, pengelolaan dan pengendalian

sepenuhnya melalui infrastruktur cloud yang disediakan oleh penyedia jasa

layanan ini. Akan tetapi, pengguna diberikan pengendalian penuh terhadap sistem

komputasi, sistem operasi, media penyimpanan dan aplikasi yang mereka gunakan.

Namun demikian, pengguna dibatasi pengontrolannya yaitu hanya pada komponen

jaringan yang dipilih. Contoh industri yang menawarkan layanan IaaS adalah

Amazon Elastic Compute Cloud (Amazon EC2). Amazon EC2 adalah jenis cloud delivery service IaaS menggunakan

layanan web yang menyediakan kapasitas komputasi dapat diatur berdasarkan

kebutuhan (resizable).

2. PaaS

(Platform Pengembangan Software)

Cloud Platform as a Service

(PaaS) merupakan kemampuan yang diberikan kepada konsumen untuk menyebarkan

aplikasi yang dibuat konsumen atau diperoleh ke infrastruktur cloud computing menggunakan bahasa

pemrograman dan peralatan yang didukung oleh provider. PaaS menyediakan layanan aplikasi lapisan

arsitektur cloud untuk membangun, menguji dan menyebarkan aplikasi yang sedang

pada tahapan pengembangan. Konsumen tidak mengelola atau mengendalikan

infrastruktur cloud yang mendasar

termasuk jaringan, server, sistem operasi, atau penyimpanan, namun memiliki

kontrol atas aplikasi yang disebarkan dan memungkinkan aplikasi melakukan hosting konfigurasi. Contoh industri

yang menawarkan layanan PaaS adalah Google AppEngine. Google’s AppEngine adalah

sebuah platform untuk para pengembang program aplikasi yang di-hosting pada Googles cloud.

3. SaaS

(Software)

Cloud Software as a Service

(SaaS) merupakan kemampuan yang diberikan kepada konsumen untuk menggunakan

aplikasi penyedia dapat beroperasi pada infrastruktur cloud. Aplikasi dapat diakses dari berbagai perangkat klien melalui

antarmuka seperti web browser (misalnya, email berbasis web). Konsumen tidak

mengelola atau mengendalikan infrastruktur cloud

yang mendasar termasuk jaringan, server, sistem operasi, penyimpanan, atau

bahkan kemampuan aplikasi individu, dengan kemungkinan pengecualian terbatas

terhadap pengaturan konfigurasi aplikasi pengguna tertentu. Contoh industri

yang menawarkan layanan SaaS adalah Google Apps. Contoh layanan Google yang

termasuk kategori ini adalah Google gmail. Layanan ini menawarkan pengguna

untuk melakukan hosting email mereka di server Google.

Keunggulan Penggunaan Cloud

Ada 5 alasan

mengapa harus memilih cloud, yaitu:

1. Keamanan

(Secure)

2. Kehandalan

(Reliable)

3. Hemat,

sesuai dengan kebutuhan (on demand)

4. Mudah

digunakan, mudah disesuaikan dengan kebutuhan pengguna, baik perorangan maupun

enterprise

5. Cloud

memiliki dukungan yang berlimpah, baik dari komunitas open source, enterprise, ataupun vendor.

Karena cloud bersifat multiplatform, cloud bisa

digunakan di perangkat, sistem operasi, atau vendor apapun.

Selain itu, seperti

yang diketahui bahwa Google bukan lagi sekedar search engine, namun Google merupakan sebuah platform tersendiri yang

mengakomodasi sebanyak mungkin, baik perangkat, aplikasi, ataupun sistem

operasi yang menggunakan internet. Untuk backup server yang digunakan adalah

Linux, Solaris, dan MySQL.

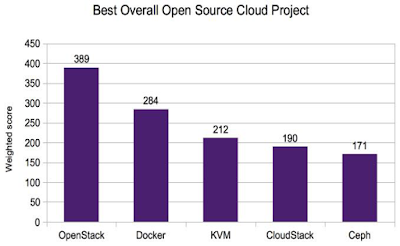

Dari hal-hal

tersebut, hampir semua cloud menggunakan

platform open source karena dapat

digunakan pada sistem operasi manapun. Adapun produk open source yang digunakan untuk cloud adalah OpenStack.

Implementasi Cloud

Implementasi

cloud pada NOS dapat digunakan sistem operasi FreeBSD dan Linux, selain karena

sudah banyak digunakan, kedua sistem operasi tersebut lebih aman dan stabil.

Dan aplikasi yang digunakan adalah OpenStack. Untuk mencoba implementasinya,

dapat dilihat pada halaman berikut.

Refrensi.

I Putu Agus

Eka Pratama. 2018. PPT Cloud Computing.